리눅스 백그라운드 프로세스 확인 명령어

1 | // 리눅스 백그라운드 프로세스 확인 |

1 | // 리눅스 백그라운드 프로세스 확인 |

1 | // 지금종료 |

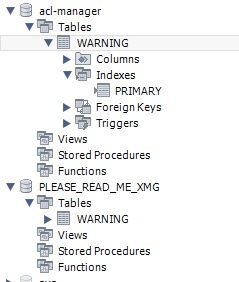

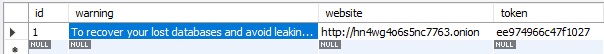

To recover your lost databases and avoid leaking it: visit http://hn4wg4o6s5nc7763.onion and enter your unique token ee974966c47f1027 and pay the required amount of Bitcoin to get it back. Databases that we have: acl-manager. Your databases are downloaded and backed up on our servers. If we dont receive your payment in the next 9 Days, we will sell your database to the highest bidder or use them otherwise. To access this site you have use the tor browser https://www.torproject.org/projects/torbrowser.html

1 | { |

1 | var in_params: EC2.CreateNetworkAclEntryRequest = { |

:remote-addr 토큰은 req.ip 를 사용한다x-forwarded-for 헤더의 내용을 봐야한다1 | const ip = req.headers['x-forwarded-for'] || req.connection.remoteAddress; |

1 | (...) |

req.headers['x-forwarded-for']의 내용은1 | X-Forwarded-For: <client>, <proxy1>, <proxy2> |

,로 나열되는 ip는 프록시임으로 당황하지 말자1 | { |

return res.statusCode < 400;이런식으로 하면 400이하의 스테이터스 코드일 때,1 | lsof -i:8080 |

ps -ef|grep node 이런식으로 node로 실행한 웹서버를 확인했었는데,1 | lsof -i:3000 |

COMMAND PID USER FD TYPE DEVICE SIZE/OFF NODE NAME

node 13721 ec2-user 18u IPv6 389226 0t0 TCP *:hbci (LISTEN)

1 | lsof -t -i:3000 |

13721

-t옵션을 추가하면 pid만 깔끔하게 얻을 수 있어kill -9 $(lsof -t -i:3000) 이런식으로 묶어서 사용할 수 있다1 | dirpath=`dirname $0` |